Azure Pipelines で Shift LeftなSwift開発を

2020年8月20日に開催されたYUMEMI.swift #9 ~テストと自動化~ でLT登壇をしました。

発表した資料はこちら

www.slideshare.net

以下、発表資料の解説

DevOpsという言葉はだいぶIT業界に浸透してきており、実践している企業は多いのではないでしょうか。

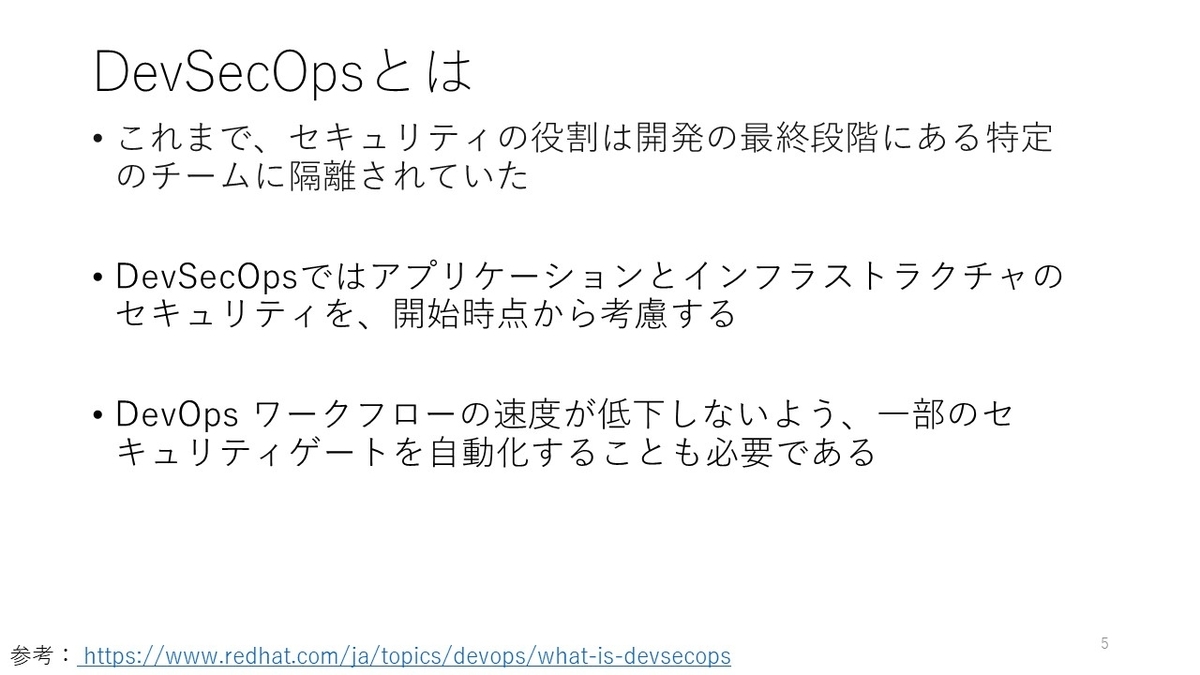

では、DevSecOpsを知っている、または、実践している企業はどのくらいあるでしょうか。

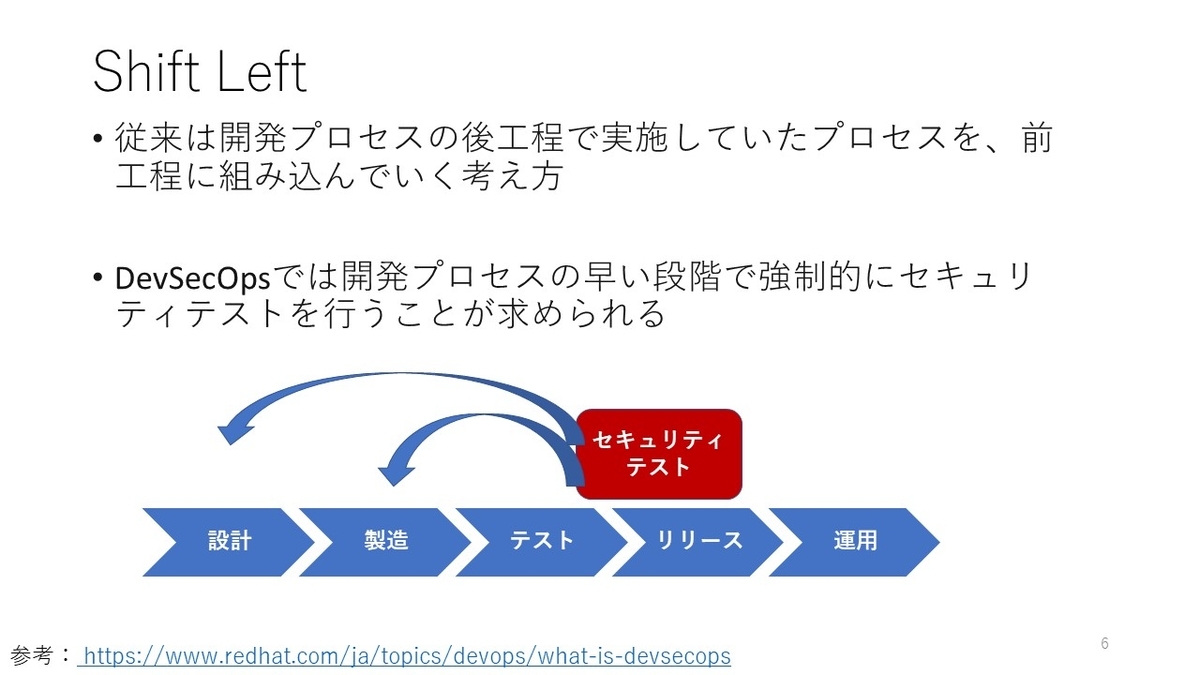

DevSecOpsにはShift Leftという考え方があります

今回は、そのShift Leftを実現する一例を紹介します。

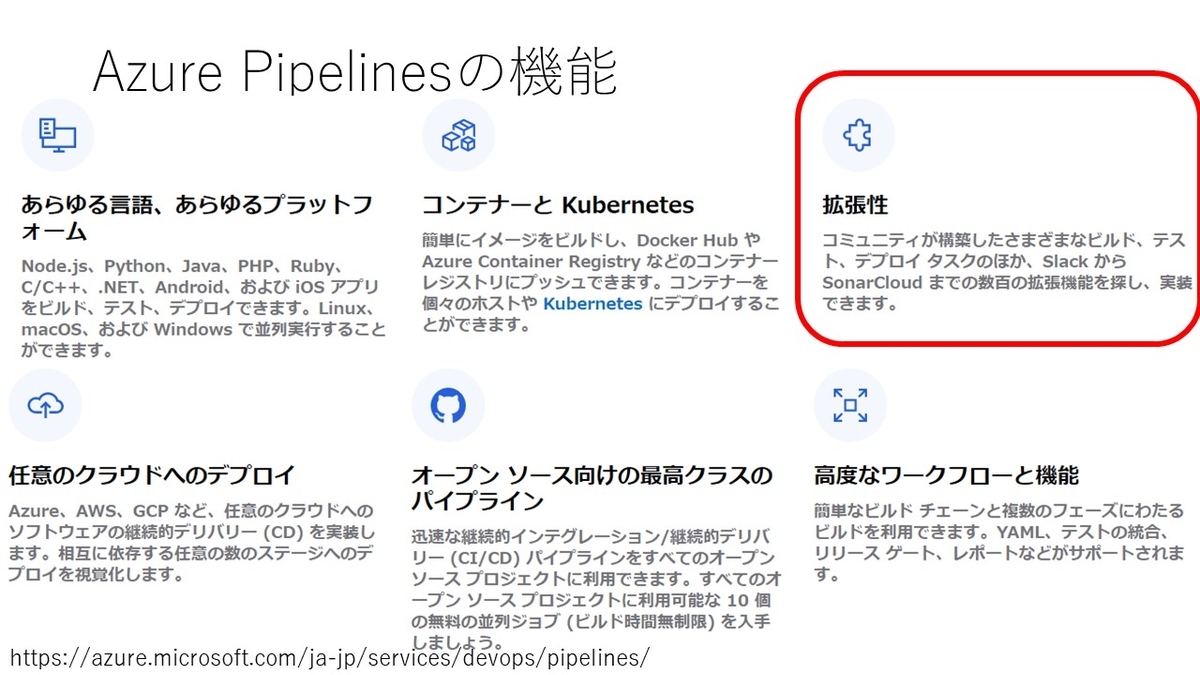

Azure DevOpsの機能にはCI/CDを実現するためのAzure Pipelinesがあります

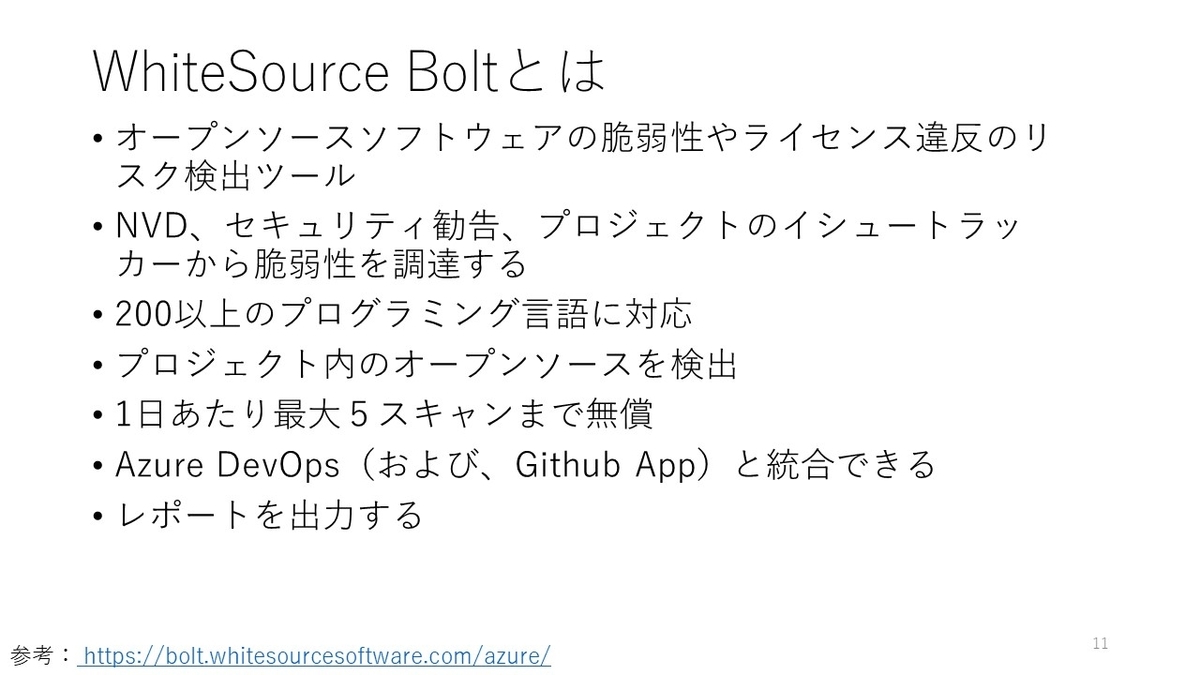

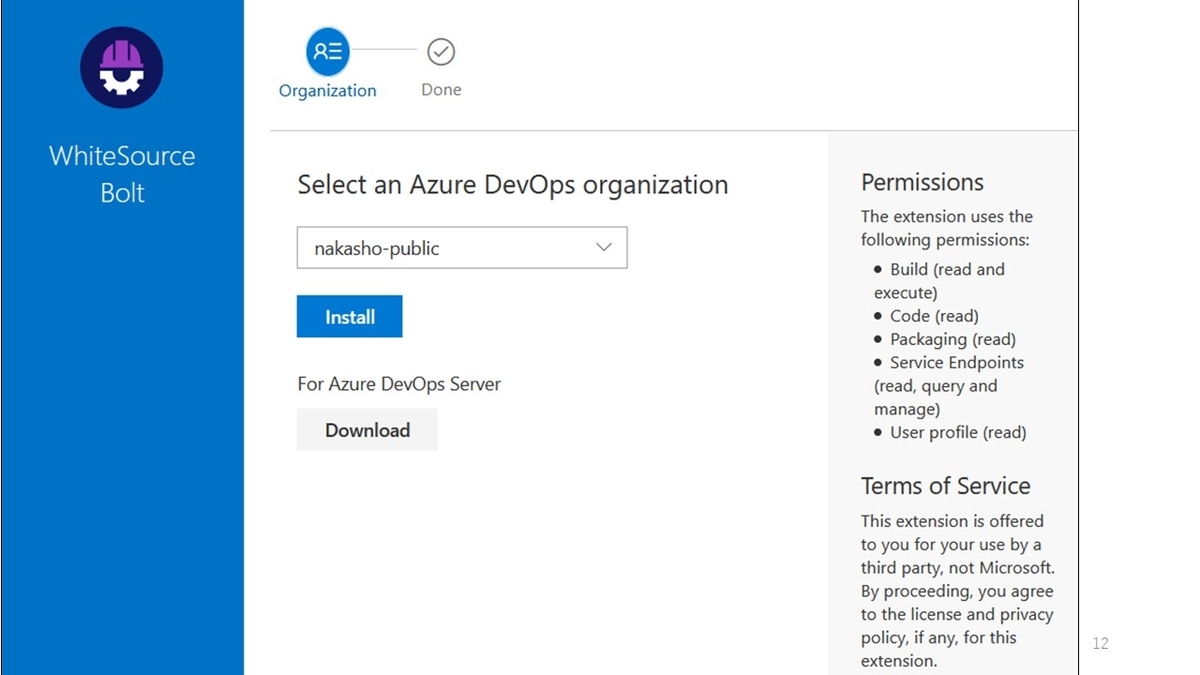

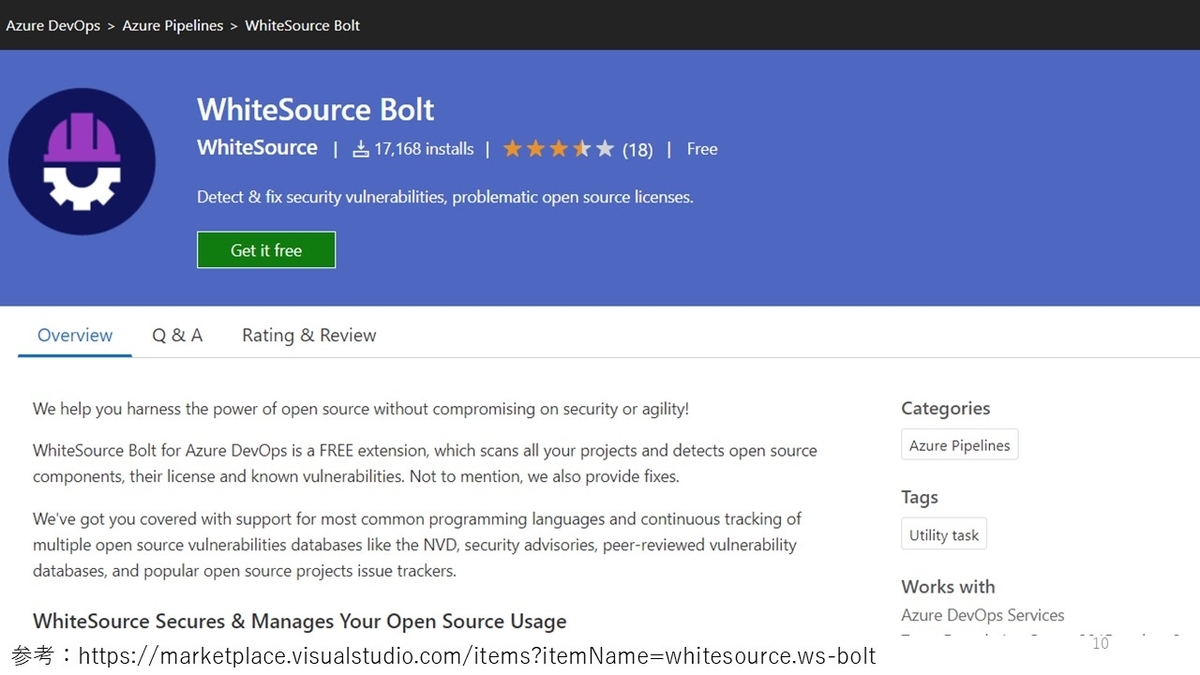

Azure Pipelinesはコミュニティやサードベンダが提供する豊富な拡張機能があり、その中にWhiteSource Boltという機能があります。

この脆弱性を診断する機能をCIに組み込んでShift Leftを実現します。

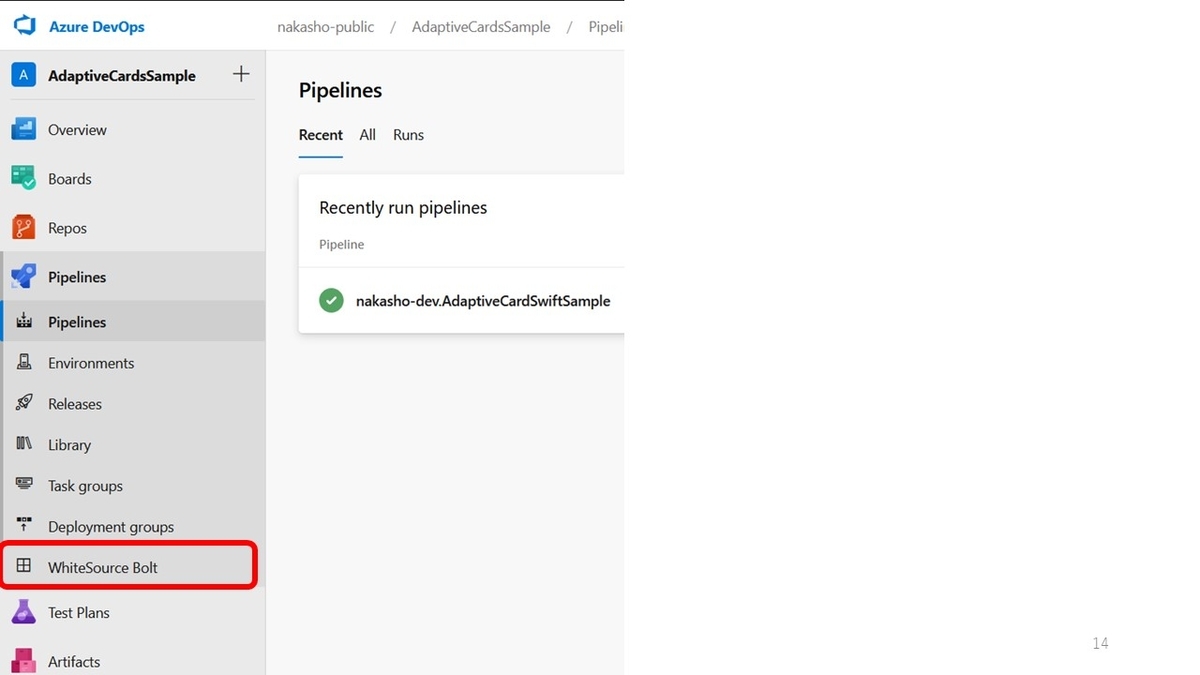

拡張機能をインストールするとPipelinesのグループにWhitesource Boltが表示されます。

メールアドレス、企業名、国名を入力すると利用可能となります。

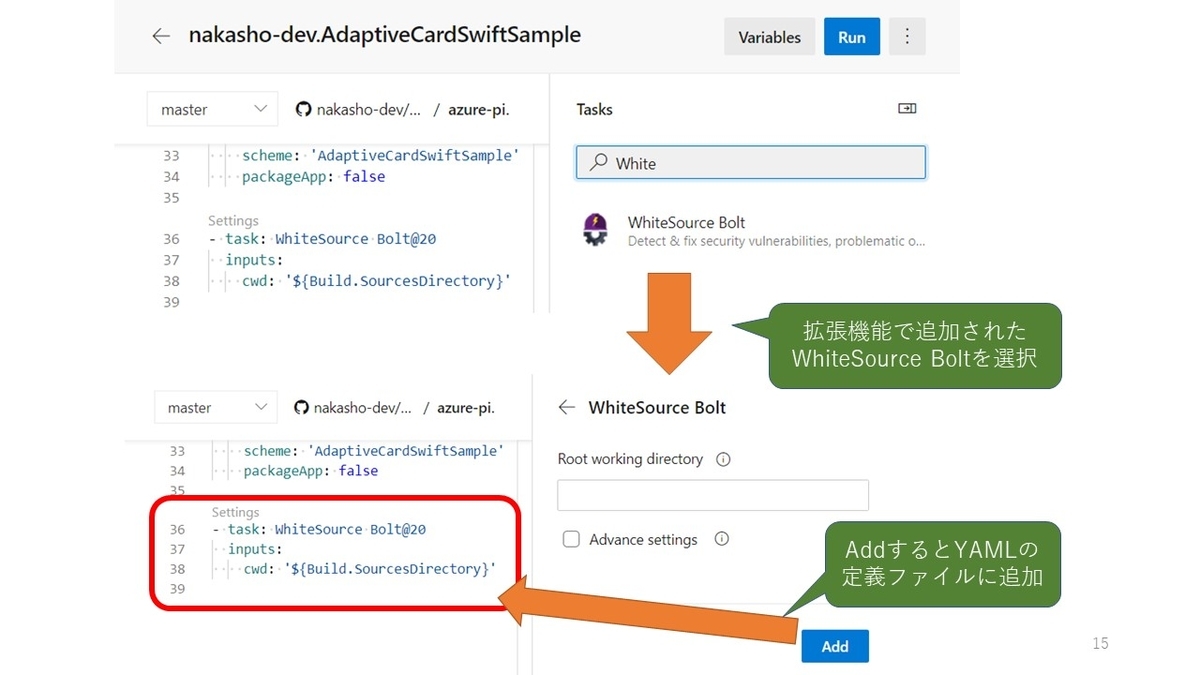

Pipelineへのタスクの登録は非常に単純です。 拡張機能で追加されたWhitesource Boltを登録するだけです。 一点、注意としては、CarthageやCocoaPodsなどでライブラリを取り込んだ後で実行しないと検査対象となりません。

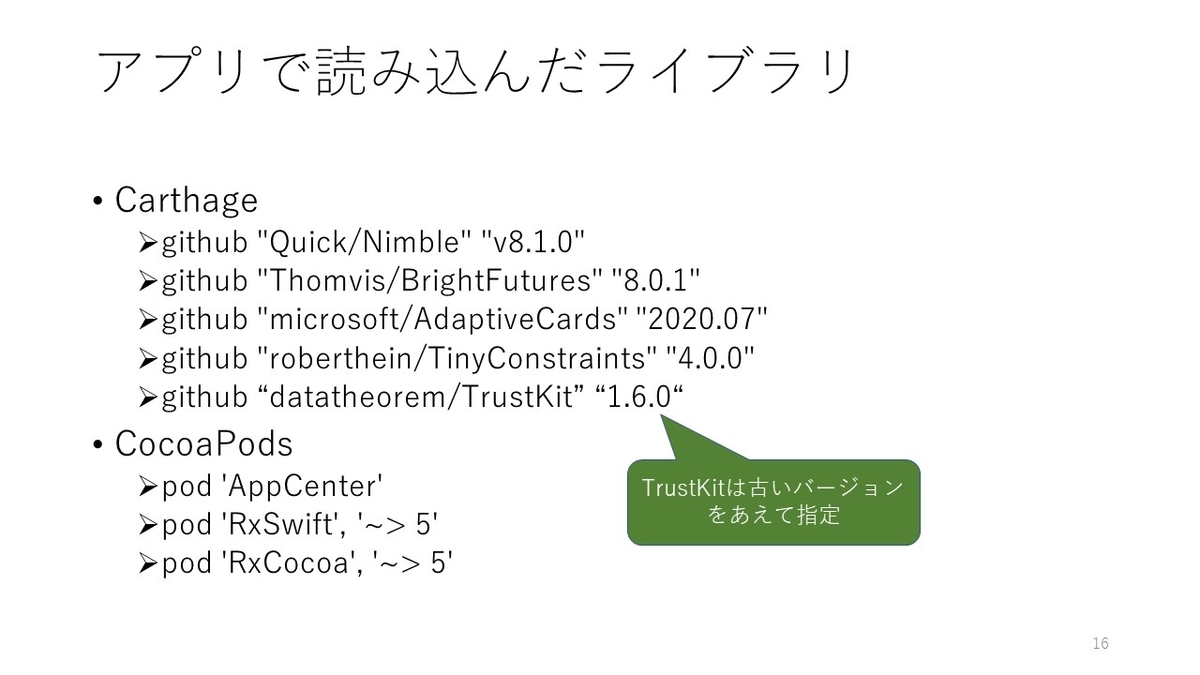

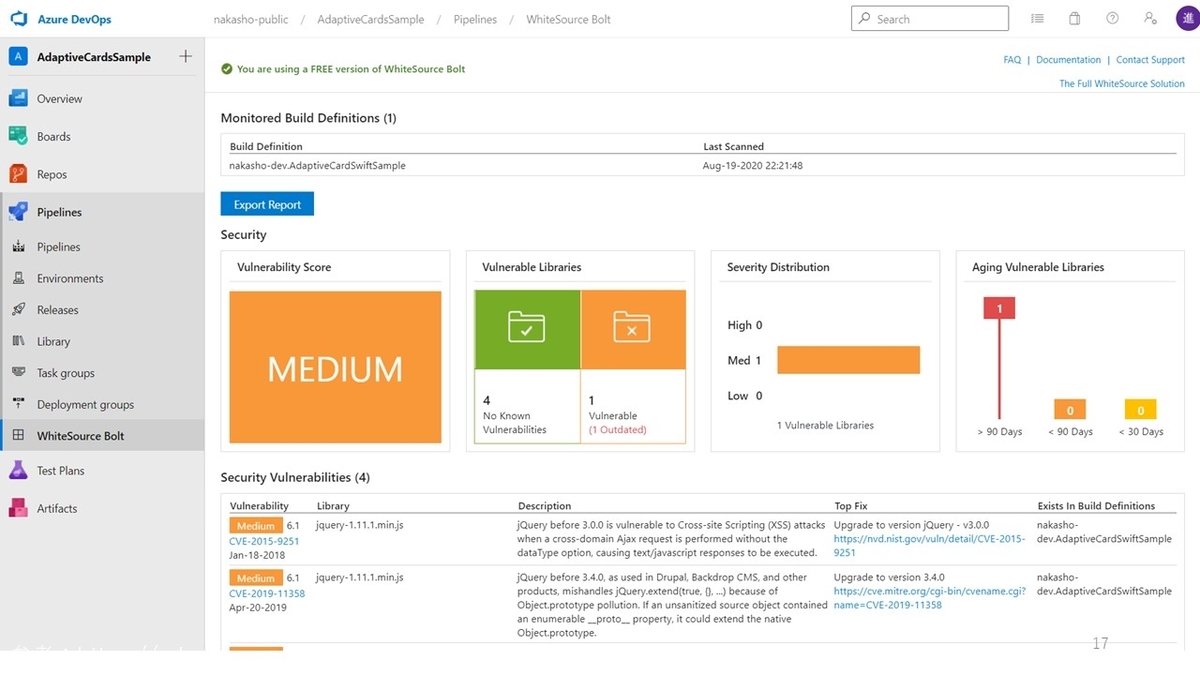

さて、今回試したライブラリです。 とりあえずTrustKitを古いものにしてみました。 その結果がこちらです。

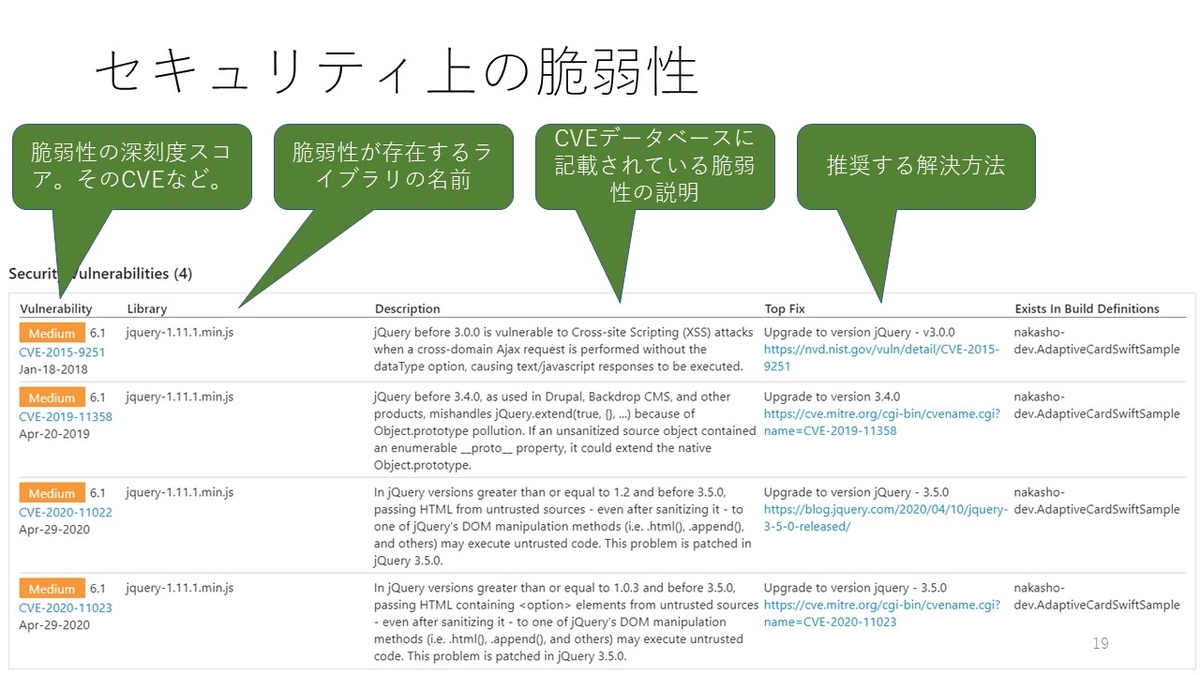

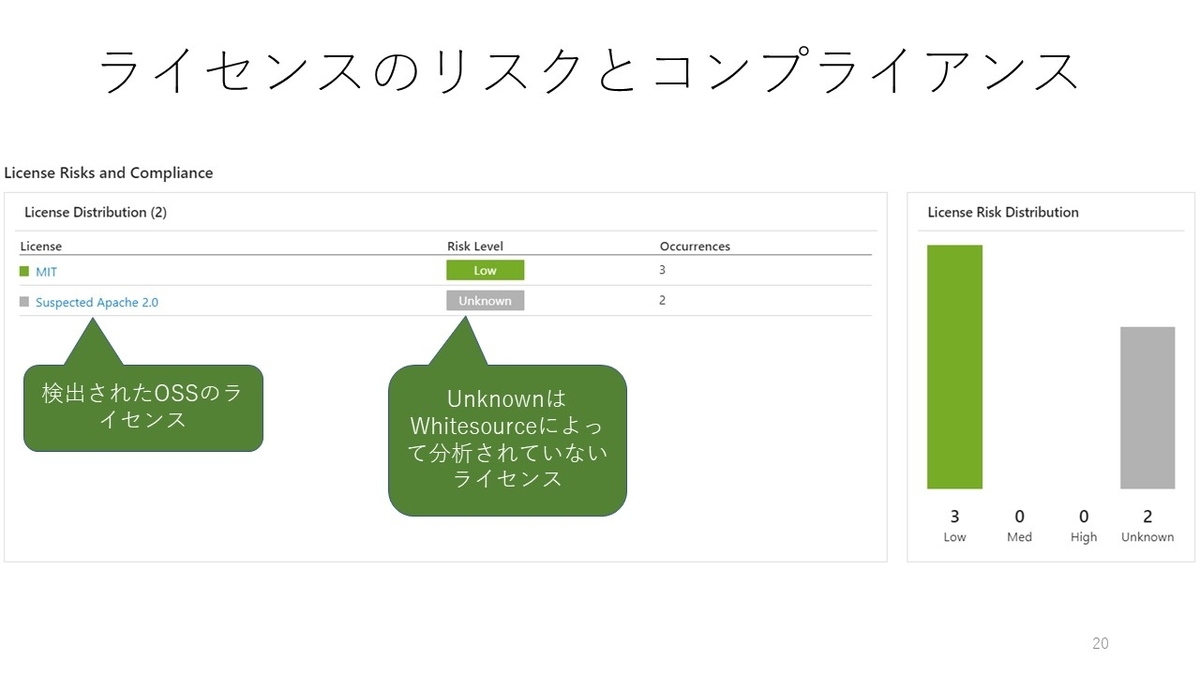

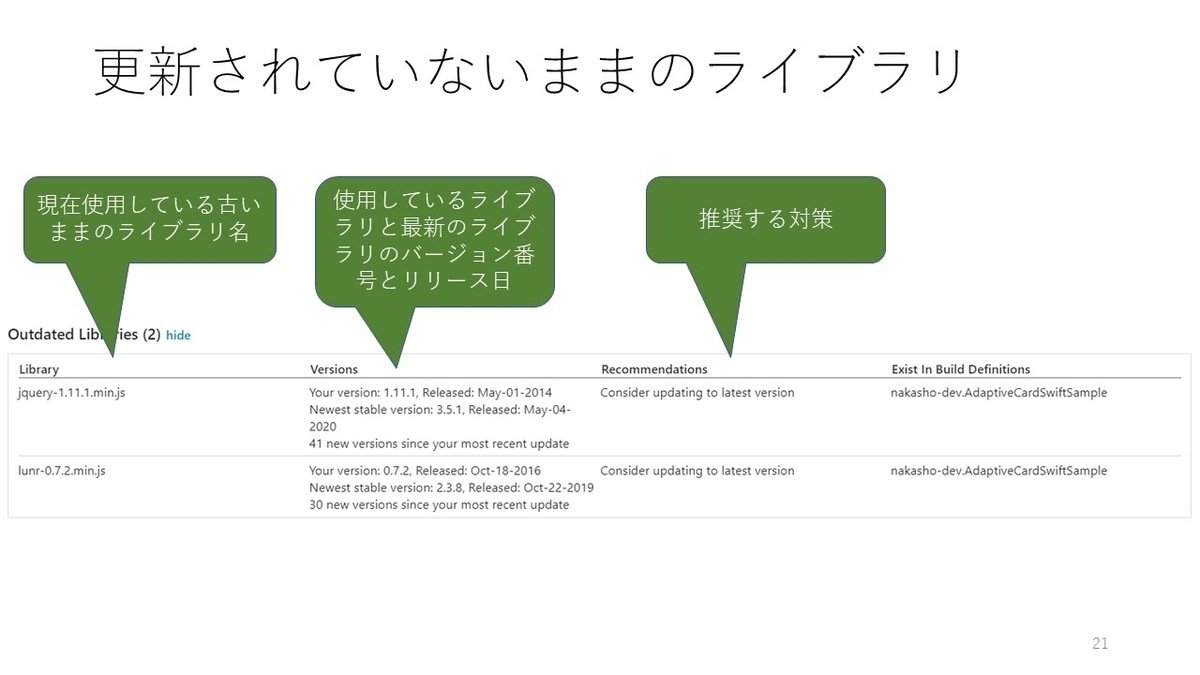

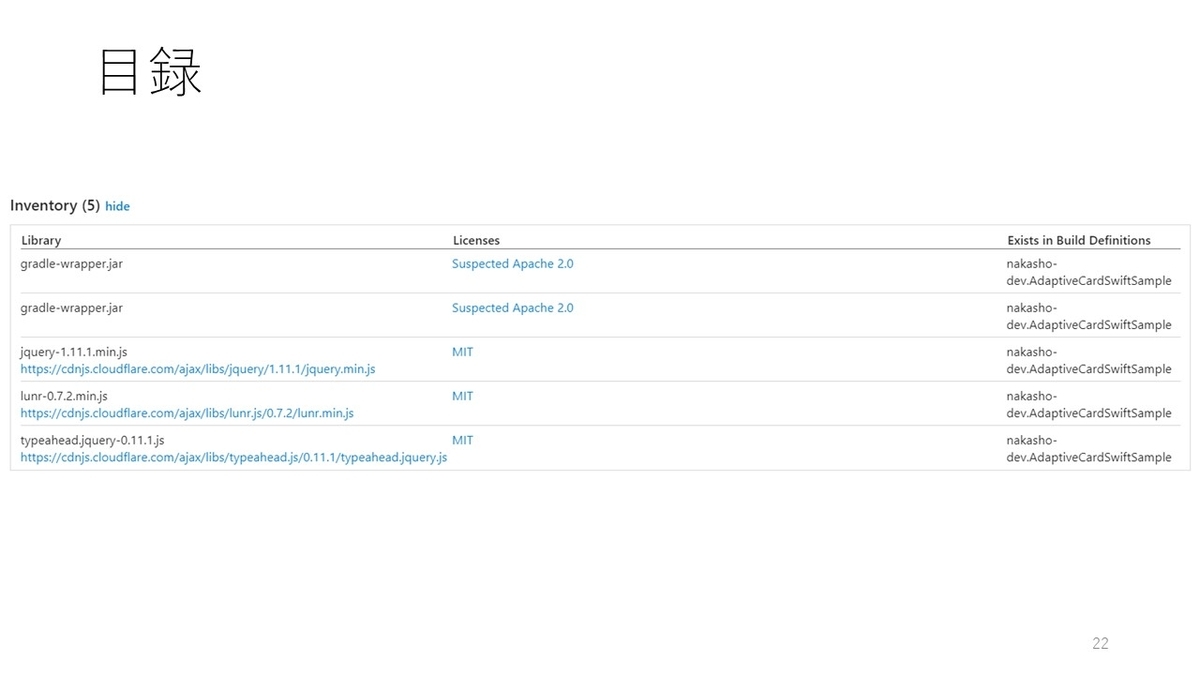

それぞれの項目の説明スライドです。

結果を見ると残念ながらSwiftのファイルはないようです。 TrustKitで使用しているReport出力用のjquery等が検出対象となったようです。 Swiftファイルで対象となるファイルをみつけたかったのですが、見つかりませんでした。

ですが、簡単な手順でOSSの脆弱性やライセンス違反のリスクなどを認識することをCIに組み込めるのは魅力的ではないでしょうか。